- Business and Industry Influences and Associated Security Risks

- Risk Management of New Products, Technologies, Users

- New or Changing Business Models/Strategies

- Security Concerns of Integrating Diverse Industries

- Internal and External Influences

- Impact of De-perimeterization

- Security, Privacy Policies, and Procedures

- Policy and Process Life Cycle Management

- Support Legal Compliance and Advocacy

- Common Business Documents to Support Security

- Security Requirements for Contracts

- General Privacy Principles for Sensitive Information

- Support the Development of Policies of Security Practices

- Risk Mitigation Strategies and Controls

- Categorize Data Types by Impact Levels Based on CIA

- Select and Implement Controls Based on CIA Requirements and Organizational Policies

- Extreme Scenario Planning/Worst-Case Scenario

- Conduct System-Specific Risk Analysis

- Make Risk Determination Based upon Known Metrics

- Translate Technical Risks in Business Terms

- Chose which Strategy Should Be Applied Based on Risk Appetite

- Risk Management Processes

- Continuous Improvement/Monitoring

- Business Continuity Planning

- IT Governance and Enterprise Resilience

- Risk Metric Scenarios to Secure the Enterprise

- Review Effectiveness of Existing Security Controls

- Reverse Engineer/Deconstruct Existing Solutions

- Creation, Collection, and Analysis of Metrics

- Prototype and Test Multiple Solutions

- Create Benchmarks and Compare to Baselines

- Analyze Trend Data to Anticipate Cyber Defense Needs

- Analyze Security Solution Metrics and Attributes to Ensure They Meet Business Needs

- Use Judgment to Solve Problems Where the Most Secure Solution Is Not

- Network and Security Components, Concepts, and Architectures

- Physical and Virtual Network and Security Devices

- Application and Protocol-Aware Technologies

- Advanced Network Design (Wired/Wireless)

- Complex Network Security Solutions for Data Flow

- Secure Configuration and Baselining of Networking and Security

- Software-Defined Networking

- Network Management and Monitoring Tools

- Advanced Configuration of Routers, Switches, and Other Devices

- Security Zones

- Network Access Control and Network-Enabled Devices

- Security Controls for Host Devices

- Trusted OS (e.g., How and When to Use It)

- Endpoint Security Software

- Host Hardening and Boot Loader Protections

- Vulnerabilities Associated with Hardware

- Terminal Services/Application Delivery Services

- Security Controls for Mobile and Small Form Factor Devices

- Enterprise Mobility Management

- Security Implications/Privacy Concerns

- Wearable Technology

- Software Vulnerability Security Controls

- Application Security Design Considerations

- Specific Application Issues and Application Sandboxing

- Secure Encrypted Enclaves and Database Activity Monitor

- Web Application Firewalls

- Client-Side Processing vs. Server-Side Processing

- Operating System and Firmware Vulnerabilities

- Security Assessments

- Methods and Test Types

- Select the Appropriate Security Assessment Tool

- Network Tool Types and Host Tool Types

- Physical Security Tools

- Incident Response and Recovery

- E-Discovery and Data Breach

- Facilitate Incident Detection and Response

- Incident and Emergency Response

- Incident Response Support Tools

- Severity of Incident or Breach

- Post-incident Response

- Host, Storage, Network, and Application Integration

- Adapt Data Flow Security to Meet Changing Business Needs

- Interoperability Issues and Resilience Issues

- Data Security Considerations

- Resources Provisioning and Deprovisioning

- Design Considerations During Mergers, Acquisitions and Demergers/Divestitures

- Network Secure Segmentation and Delegation

- Logical Deployment Diagram and Corresponding Physical Deployment Diagram of All Relevant Devices

- Security and Privacy Considerations of Storage Integration

- Security Implications of Integrating Enterprise Applications

- Cloud and Virtualization Technology Integration

- Technical Deployment Models (Outsourcing/Insourcing/Managed Services/Partnership)

- Security Advantages and Disadvantages of Virtualization

- Cloud Augmented Security Services

- Vulnerabilities Associated with Comingling of Hosts with Different Security Requirements

- Data Security Considerations

- Resources Provisioning and Deprovisioning

- Authentication and Authorization Technology Integration

- Authentication and Authorization

- Attestation and Identity Propagation

- Federation and Trust Models

- Cryptographic Techniques

- Techniques and Implementations

- Secure Communication and Collaboration

- Remote Access and Unified Collaboration Tools

- Industry Trends and Their Impact to the Enterprise

- Perform Ongoing Research and Threat Intelligence

- Research Security Implications of Emerging Business Tools

- Global IA Industry/Community

- Security Activities in the Technology Life Cycle

- Systems and Software Development Life Cycle

- Adapt Solutions and Asset Management (Inventory Control)

- Business Unit Interaction

- Interpreting Security Requirements and Goals to Communicate with Stakeholders from Other Disciplines

- Provide Objective Guidance and Impartial Recommendations to Staff and Management on Security Processes and Controls

- Establish Effective Collaboration Within Teams to Implement Secure Solutions

- Governance, Risk, and Compliance Committee

- Exam Preparation

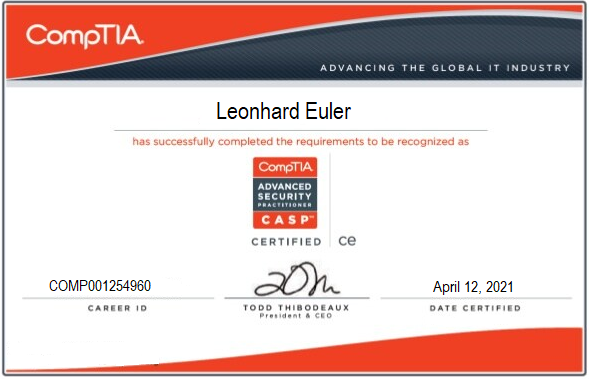

CompTIA Advanced Security Practitioner, certification CASP+

Gouvernance, sécurité, audit

Home » ISEIG Cours » CompTIA Advanced Security Practitioner, certification CASP+

Introduction

CASP+ (CompTIA Advanced Security Practitioner) est une certification destinée aux praticiens de la sécurité et non aux gestionnaires de la sécurité. Les gestionnaires de la cybersécurité aident à identifier les politiques et cadres de cybersécurité à mettre en œuvre. Les professionnels praticiens certifiés CASP+ ont des compétences avancées dans la cybersécurité. Ils déterminent comment mettre en œuvre des solutions dans le cadre des politiques et des cadres définis par les gestionnaires de la sécurité.

CASP+ est la certification idéale pour les professionnels techniques qui souhaitent rester immergés dans la technologie, par opposition à une gestion stricte.

Les thèmes traités dans cette formation sont pour la plupart génériques. Ils peuvent s'appliquer à de nombreux dispositifs et technologies de sécurité, quel que soit le fournisseur. Bien que l'examen CASP+ soit neutre par rapport aux fournisseurs, les dispositifs et les technologies sont mis en œuvre par de multiples vendeurs indépendants.

Les thèmes traités dans cette formation sont pour la plupart génériques. Ils peuvent s'appliquer à de nombreux dispositifs et technologies de sécurité, quel que soit le fournisseur. Bien que l'examen CASP+ soit neutre par rapport aux fournisseurs, les dispositifs et les technologies sont mis en œuvre par de multiples vendeurs indépendants.

L'examen de certification, d'une durée de 165 minutes, est en anglais. Il comprend au maximum 90 questions à choix multiple adaptatives, c'est-à-dire que les questions dépendent des questions et réponses précédentes.

L’examen se déroule à l’ISEIG un jeudi à convenir. Sa préparation se fait sur la base d’examens à blanc à effectuer en dehors des heures de cours et discutés et corrigés dans le cadre du cours.

Documentation pdf ...

L’examen se déroule à l’ISEIG un jeudi à convenir. Sa préparation se fait sur la base d’examens à blanc à effectuer en dehors des heures de cours et discutés et corrigés dans le cadre du cours.

Documentation pdf ...

Prix, Dates, Inscription

La formation se déroule 2 fois par année à raison d'un jour par semaine. Les cours se déroulent généralement de 9h00 à 12h00 et de 13h30 à 17h00.

CompTIA Advanced Security Practitioner, certification CASP+

Durée

5

Prix

CHF 3'750.-

Prix/j.

CHF 750.-

19, 20 jan, 11 mar, 7, 8 avr 2026

CompTIA Advanced Security Practitioner, certification CASP+

Durée

5

Prix

CHF 3'750.-

Prix/j.

CHF 750.-

16 déc 2026, 18 jan, 9, 10 mar, 6 avr 2027

Le prix du cours comprend toute la documentation pédagogique distribuée qui comprend des ouvrages, les supports de cours et supports de présentation, exercices avec corrigés et examens à blanc avec corrigés.

L’examen de certification se déroule à la fin du dernier jour de cours ou un jeudi au choix du candidat. Le prix de l’examen de EUR 466.- (tarif 2021) n'est pas compris dans le prix de la formation. Il est fixé par l’organisme de certification.

Selon notre expérience, la réussite des examens implique en plus du cours et des exercices dirigés, un travail personnel d´assimilation conséquent dont la charge est estimée à 2 jours par jour de cours suivi.

L’examen de certification se déroule à la fin du dernier jour de cours ou un jeudi au choix du candidat. Le prix de l’examen de EUR 466.- (tarif 2021) n'est pas compris dans le prix de la formation. Il est fixé par l’organisme de certification.

Selon notre expérience, la réussite des examens implique en plus du cours et des exercices dirigés, un travail personnel d´assimilation conséquent dont la charge est estimée à 2 jours par jour de cours suivi.

Programme détaillé

Le programme couvre les 20 chapitres suivants :

- Business and Industry Influences and Associated Security Risks

- Security, Privacy Policies, and Procedures

- Risk Mitigation Strategies and Controls

- Risk Metric Scenarios to Secure the Enterprise

- Network and Security Components, Concepts, and Architectures

- Security Controls for Host Devices

- Security Controls for Mobile and Small Form Factor Devices

- Software Vulnerability Security Controls

- Security Assessments

- Select the Appropriate Security Assessment Tool

- Incident Response and Recovery

- Host, Storage, Network, and Application Integration

- Cloud and Virtualization Technology Integration

- Authentication and Authorization Technology Integration

- Cryptographic Techniques

- Secure Communication and Collaboration

- Industry Trends and Their Impact to the Enterprise

- Security Activities in the Technology Life Cycle

- Business Unit Interaction

- Exam Preparation

Pour qui

- professionnels de la cybersécurité souhaitant rester immergés dans la technologie plutôt que de gérer la politique et les cadres de cybersécurité.

Objectifs

- savoir évaluer les politiques et les procédures de sécurité et de confidentialité en fonction des besoins de l'organisation

- savoir mettre en œuvre des stratégies et des contrôles d'atténuation des risques sur la base d'un scénario

- savoir analyser des scénarios de mesure des risques pour sécuriser l'entreprise

- savoir identifier et gérer les risques liés à la sécurité des informations pour assurer les objectifs métiers

- savoir analyser un scénario et intégrer les composants, concepts et architectures de réseau et de sécurité pour répondre aux exigences de sécurité

- savoir analyser un scénario et intégrer les contrôles de sécurité pour les dispositifs hôtes afin de répondre aux exigences de sécurité

- savoir sélectionner les contrôles de sécurité appropriés compte tenu de scénarios de vulnérabilité logicielle

- savoir évaluer la sécurité en utilisant les méthodes appropriées sur la base d'un scénario

- savoir analyser un scénario ou un résultat, et sélectionner l'outil approprié pour une évaluation de sécurité

- savoir mettre en œuvre des procédures de réponse aux incidents et de récupération sur la base d'un scénario

- savoir intégrer les hôtes, le stockage, les réseaux et les applications dans une architecture d'entreprise sécurisée sur la base d'un scénario

- savoir intégrer les technologies cloud computing et de virtualisation dans une architecture d'entreprise sécurisée sur la base d'un scénario

- savoir intégrer et dépanner les technologies avancées d'authentification et d'autorisation afin de soutenir l'architecture d'entreprise sur la base d'un scénario

- savoir mettre en œuvre des techniques cryptographiques sur la base d'un scénario

- savoir sélectionner le contrôle approprié pour sécuriser les solutions de communication et de collaboration

- savoir appliquer des méthodes de recherche pour déterminer les tendances du secteur et leur impact sur l'entreprise sur la base d'un scénario

- savoir mettre en œuvre des activités de sécurité tout au long du cycle de vie de la technologie sur la base d'un scénario

- savoir expliquer l'importance de l'interaction entre les diverses unités d'affaires pour atteindre les objectifs de sécurité.

Prérequis

- minimum 10 ans d’expérience dans l’administration IT dont au moins 5 ans dans la mise en place technique de la sécurité

- anglais technique écrit, la documentation pédagogique et les examens étant en anglais