- Domain 1 – IT Risk Identification (27 %)

Identify the universe of IT risk to contribute to the execution of the IT risk management strategy in support of business objectives and in alignment with the enterprise risk management (ERM) strategy.- Collect and review information, including existing documentation, regarding the organization’s internal and external business and IT environments to identify potential or realized impacts of IT risk to the organization’s business objectives and operations.

- Identify potential threats and vulnerabilities to the organization’s people, processes and technology to enable IT risk analysis.

- Develop a comprehensive set of IT risk scenarios based on available information to determine the potential impact to business objectives and operations.

- Identify key stakeholders for IT risk scenarios to help establish accountability.

- Establish an IT risk register to help ensure that identified IT risk scenarios are accounted for and incorporated into the enterprise-wide risk profile.

- Identify risk appetite and tolerance defined by senior leadership and key stakeholders to ensure alignment with business objectives.

- Collaborate in the development of a risk awareness program, and conduct training to ensure that stakeholders understand risk and to promote a risk-aware culture.

- Domain 2 – IT Risk Assessment (28 %)

Analyze and evaluate IT risk to determine the likelihood and impact on business objectives to enable risk-based decision making.- Analyze risk scenarios based on organizational criteria (e.g., organizational structure, policies, standards, technology, architecture, controls) to determine the likelihood and impact of an identified risk.

- Identify the current state of existing controls and evaluate their effectiveness for IT risk mitigation.

- Review the results of risk and control analysis to assess any gaps between current and desired states of the IT risk environment.

- Ensure that risk ownership is assigned at the appropriate level to establish clear lines of accountability.

- Communicate the results of risk assessments to senior management and appropriate stakeholders to enable risk-based decision making.

- Update the risk register with the results of the risk assessment.

- Domain 3 – Risk Response and Mitigation (23 %)

Determine risk response options and evaluate their efficiency and effectiveness to manage risk in alignment with business objectives.- Consult with risk owners to select and align recommended risk responses with business objectives and enable informed risk decisions.

- Consult with, or assist, risk owners on the development of risk action plans to ensure that plans include key elements (e.g., response, cost, target date).

- Consult on the design and implementation or adjustment of mitigating controls to ensure that the risk is managed to an acceptable level.

- Ensure that control ownership is assigned to establish clear lines of accountability.

- Assist control owners in developing control procedures and documentation to enable efficient and effective control execution.

- Update the risk register to reflect changes in risk and management’s risk response.

- Validate that risk responses have been executed according to the risk action plans.

- Domain 4 – Risk and Control Monitoring and Reporting (22 %)

Continuously monitor and report on IT risk and controls to relevant stakeholders to ensure the continued efficiency and effectiveness of the IT risk management strategy and its alignment to business objectives.- Define and establish key risk indicators (KRIs) and thresholds based on available data, to enable monitoring of changes in risk.

- Monitor and analyze key risk indicators (KRIs) to identify changes or trends in the IT risk profile.

- Report on changes or trends related to the IT risk profile to assist management and relevant stakeholders in decision making.

- Facilitate the identification of metrics and key performance indicators (KPIs) to enable the measurement of control performance.

- Monitor and analyze key performance indicators (KPIs) to identify changes or trends related to the control environment and determine the efficiency and effectiveness of controls.

- Review the results of control assessments to determine the effectiveness of the control environment.

- Report on the performance of, changes to, or trends in the overall risk profile and control environment to relevant stakeholders to enable decision making.

- Laws, regulations, standards and compliance requirements

- Industry trends and emerging technologies

- Enterprise systems architecture (e.g., platforms, networks, applications, databases and operating systems)

- Business goals and objectives

- Contractual requirements with customers and third-party service providers

- Threats and vulnerabilities related to:

- Methods to identify risk

- Risk scenario development tools and techniques

- Risk identification and classification standards, and frameworks

- Risk events/incident concepts (e.g., contributing conditions, lessons learned, loss result)

- Elements of a risk register

- Risk appetite and tolerance

- Risk analysis methodologies (quantitative and qualitative)

- Organizational structures

- Organizational culture, ethics and behavior

- Organizational assets (e.g., people, technology, data, trademarks, intellectual property) and business processes, including enterprise risk management (ERM)

- Organizational policies and standards

- Business process review tools and techniques

- Analysis techniques (e.g., root cause, gap, cost-benefit, return on investment [ROI])

- Capability assessment models and improvement techniques and strategies

- Data analysis, validation and aggregation techniques (e.g., trend analysis, modeling)

- Data collection and extraction tools and techniques

- Principles of risk and control ownership

- Characteristics of inherent and residual risk

- Exception management practices

- Risk assessment standards, frameworks and techniques

- Risk response options (i.e., accept, mitigate, avoid, transfer) and criteria for selection

- Information security concepts and principles, including confidentiality, integrity and availability of information

- Systems control design and implementation, including testing methodologies and practices

- The impact of emerging technologies on design and implementation of controls

- Requirements, principles, and practices for educating and training on risk and control activities

- Key risk indicators (KRIs)

- Risk monitoring standards and frameworks

- Risk monitoring tools and techniques

- Risk reporting tools and techniques

- IT risk management best practices

- Key performance indicator (KPIs)

- Control types, standards, and frameworks

- Control monitoring and reporting tools and techniques

- Control assessment types (e.g., self-assessments, audits, vulnerability assessments, penetration tests, third-party assurance)

- Exam preparation

- Preparation Strategy

- Examinations white

Management des risques, certification CRISC

Gouvernance, sécurité, audit

Home » ISEIG Cours » Management des risques, certification CRISC

Introduction

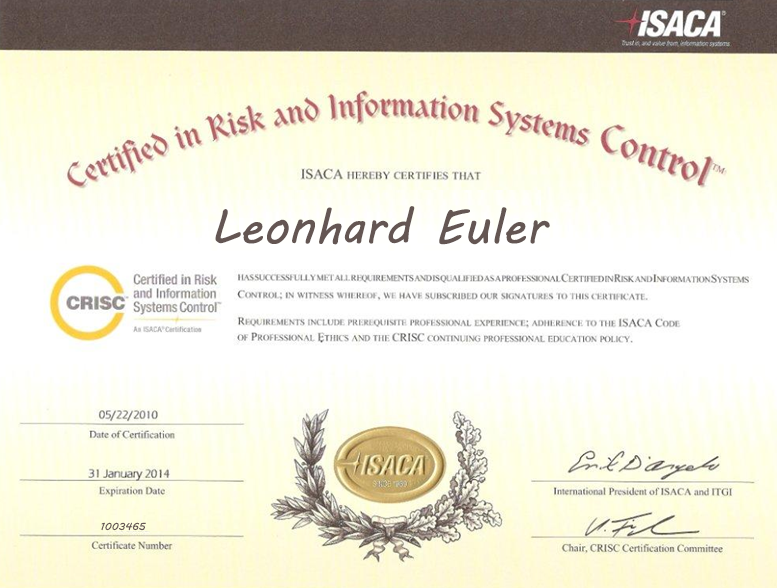

La certification CRISC (Certified in Risk and Information Systems Control Certification - prononcez "see-risk") est organisée par l'ISACA - Information Systems Audit and Control Association. Elle s'adresse aux professionnels actifs dans la gestion et la prévention des risques, ainsi que dans la définition, la mise en œuvre, le management et la maintenance des contrôles nécessaires pour limiter les risques liés aux systèmes d'information.

Cette certification sanctionne à la fois :

Cette certification sanctionne à la fois :

- la réussite de l'examen CRISC (150 questions à choix multiple en 4 heures, données 2024). Cet examen peut être passé par des candidats sans ou avec peu d'expérience.

- et la validation de 3 années d'expérience dans le domaine. Cette validation se fait sur la base d'un dossier à envoyer à l'ISACA. Le candidat a 3 ans à compter de la réussite de l'examen pour faire une demande de certification d'expérience.

Cette formation permet :

Cette formation est pour vous si :

Documentation pdf ...

- de faire reconnaître ses connaissances et son expertise des risques en entreprise

- de démontrer sa capacité à concevoir, mettre en œuvre, surveiller et maintenir des contrôles des solutions basées sur les technologies de l’information pour atténuer ces risques

- de prouver son expérience pratique dans l'identification, l'évaluation, la réponse et la surveillance des risques associés aux systèmes d’information (SI)

- d'assurer la mise en oeuvre d'un système de suivi et de contrôle des risques associés aux SI

- de se préparer à la certification internationale CRISC (Certified in Risk and Information Systems Control Certification).

Cette formation est pour vous si :

- vous êtes spécialiste des risques en entreprise

- vous avez de l'expérience dans la conception, le design, l'implémentation, la maintenance et le management de contrôles des systèmes d'information pour minimiser les risques

- vous souhaitez être reconnu pour votre expertise

Documentation pdf ...

Prix, Dates, Inscription

La formation se déroule 2 fois par année à raison d'un jour par semaine. Les cours se déroulent généralement de 9h00 à 12h00 et de 13h30 à 17h00.

Management des risques, certification CRISC

Durée

3

Prix

CHF 2'250.-

Prix/j.

CHF 750.-

Cycle 1

28 mai, 23, 24 jun 2025

Management des risques, certification CRISC

Durée

3

Prix

CHF 2'250.-

Prix/j.

CHF 750.-

Cycle 2

9 avr, 4, 5 mai 2026

Le prix du cours comprend toute la documentation pédagogique distribuée qui comprend des ouvrages, les supports de cours et supports de présentation, exercices avec corrigés et examens à blanc avec corrigés.

Le prix de l'examen, non compris, s'élève à USD 575.- pour membre de l'ISACA ou USD 760.- pour non membre (tarifs 2024).

Selon notre expérience, la réussite des examens implique en plus du cours et des exercices dirigés, un travail personnel d´assimilation conséquent dont la charge est estimée à 2 jours par jour de cours suivi.

Le prix de l'examen, non compris, s'élève à USD 575.- pour membre de l'ISACA ou USD 760.- pour non membre (tarifs 2024).

Selon notre expérience, la réussite des examens implique en plus du cours et des exercices dirigés, un travail personnel d´assimilation conséquent dont la charge est estimée à 2 jours par jour de cours suivi.

Programme détaillé

Les 4 domaines de connaissances suivants sont présentés dans ce cours :

- Identification des risques informatiques (27 %)

- Évaluation des risques informatiques (28 %)

- Réponse aux risques et atténuation des risques (23 %)

- Suivi et rapports sur les risques et les contrôles (22 %)

Pour qui

- professionnel des TIC ou professionnel métier actif dans la gestion des risques

- toute personne active dans l'identification et l'évaluation des risques, dans la conception, l'implémentation, la gestion et la maintenance des contrôles des TIC

Objectifs

- avoir une vision structurée et complète de l’approche orientée risque liée aux systèmes d'information proposée par ISACA en termes d'organisation, de processus et de technologie

- identifier, apprécier et évaluer les risques pour permettre l'exécution de la stratégie de management des risques de l'entreprise

- développer et implémenter des réponses aux risques pour minimiser les conséquences d'un éventuel accident et assurer les objectifs métiers

- surveiller les risques et informer les parties prenantes pour assurer la stratégie de management des risques de l'entreprise

- concevoir et mettre en place des contrôles liés aux TIC basés sur les risques métiers pour soutenir les objectifs métiers

- surveiller et maintenir les contrôles liés aux TIC pour s'assurer qu'ils fonctionnent de manière effective et efficiente

- s'entraîner au déroulement de l'examen de certification

Prérequis

- connaissances de base de l'informatique (processus, technologie, organisation)

- connaissances des processus de gouvernance d'entreprise

- tout candidat peut se présenter à l'examen mais n'obtiendra la certification que lorsqu'il aura réussi l'examen et pourra justifier de 2 ou 3 années d'expérience dans la sécurité des SI selon les règles définies par l'ISACA (voir www.isaca.org)

- bonnes connaissances de l'anglais technique écrit, une partie des documents de cours et les questions d'examen étant en anglais

- le candidat est prêt à investir du temps de préparation entre les sessions de formation (révision / questions d'examen)